শৈশব, স্কুল, কলেজ এবং বিশ্ববিদ্যালয়ের সময় যাকে জীবন মনে হয়। কর্মজীবনে পরিণত বয়সের দায়িত্বে তাকে জীবন-যুদ্ধ বলে অনুধাবন হয়। জীবনের এই যুদ্ধে কিছু সময় আসে যখন চিন্তাকে নিয়ে যেতে হয় একবারে Out of the Box।

আমাদের এই গল্পটিও অনেকটাই সেরকম, কেন্দ্রীয় চরিত্র সোহাগ হলো "ক" নামক একটি ছোট কোম্পানির আইটি পারসন। কোম্পানির নেটওয়ার্ক সম্পূর্ণ Cable দিয়ে করা, কোনো Wi-Fi নেই।তাদের মালিকের হঠাৎ ইচ্ছা হলো কেবল তার রুমে Wi-Fi ব্যবহার করবে। তো মালিকের কথা মতো সোহাগ একটি Wi-Fi Access Point নিয়ে আসলো বাজেট এর ভিতরে। Wi-Fi Access Point টি Ceiling Mount করা যায় এবং এর সাথে 56 volt এর PoE Injector আছে, যার মাধ্যমে একই Ethernet Cable দিয়ে Power + Data পাঠানো যায় Wi-Fi Access Point টি তে। তো এমনি করে Wi-Fi Access Point টি up হলো, এবং বেশ ভালো ভাবেই চলছিল।

কিন্তু কিছুদিন পরে এলো নতুন চাহিদা, রাত ৮ টার পর Wi-Fi Access Point টি বন্ধ করে দিতে হবে। শুক্রবার সহ অন্যান্য ছুটির দিনেও একই। বলে রাখা ভাল এই অফিস এতই ছোট, এতে কোন পিয়ন নেই। মালিক অনেক সময় সন্ধ্যা ৬ টার পর অফিসে থাকে, আর তাকে Wi-Fi Access Point টি বন্ধ করে দেওয়ার অনুরোদ করাও অসম্ভব।

৬ টায় যখন অফিস ছুটির পর সবাই বাড়ির উদ্দেশে যাত্রা করে, সোহাগকে অপেক্ষা করতে হয় কখন ৮ টা বাজবে, সে Wi-Fi Access Point টি বন্ধ করে বাড়ি ফিরবে। তাই এর সমাধান খুজতে শুরু করলো সোহাগ।

Wi-Fi Access Point টিতে NTP based Wi-Fi Scheduler আছে কিনা খুজলো। যেহেতু Wi-Fi Access Point টি Budget figure ছিল এমন সুবিধা এতে পাওয়া গেল না। উপরন্তু, মালিক এর সোজা কথা Wi-Fi Access Point টি বন্ধ থাকতে হবে। SSID broadcast হল কিন্তু Internet পেল না, এমন হলে চলবে না। বন্ধ মানে বন্ধ এবং নতুন করে কোন টাকা দেওয়া হবে না অন্য কোন Wi-Fi Access Point কেনার জন্য।

এরমাঝে সোহাগ এর মাথায় একটি বুদ্ধি এল। তার অফিসের Router হল MikroTik brand এর, যার ৫ টি পোর্ট। এর মধ্যে ether1 PoE-in, ether5 PoE-out। সে সিধান্ত নিল ether5 থেকে সরাসরি Wi-Fi Access Point টি up করবে। এরপর Script and Schedule ব্যবহার করে MikroTik থেকে যতটা সম্ভব Wi-Fi Access Point টি On/Off করার বিষয় টিকে automated করে ফেলবে।

বলার অপেক্ষা রাখে না, সোহাগ এর এই চিন্তা বেশ ভালো। কিন্তু জীবন-যুদ্ধে ভাগ্যদেবী সোহাগ এর চিন্তার মতো ভালো না। Wi-Fi Access Point টি ether5 থেকে PoE-out এর মাধ্যমে Power পেলো না। হতাশ সোহাগ ভাবতে লাগলো সে চাকরি ছেড়ে দেবে, এইভাবে প্রতিদিন অতিরিক্ত ২ ঘণ্টা খরচ করা সম্ভব না।

কথায় কথায় এই সময় সোহাগ তার এই সমস্যার কথা জানালো তার এক বন্ধু কে যে কিনা একটি IT Solution Provider কোম্পানি তে চাকরি করে। সব শুনে সোহাগের বন্ধু সাহায্য করতে

চাইল। জানতে চাইল

সোহাগের অফিসের বর্তমান Network Topology সম্পর্কে। সোহাগ তার বন্ধুকে "ক" অফিসের বর্তমান Network Topology জানালো।

|

| "ক" অফিসের Network Topology |

সোহাগের বন্ধু সব দেখে তাকে কিছু পরামর্শ দিল এবং জানালো এতে তার সমস্যার সমাধান হয়ে যাবে।

পরামর্শ গুলোঃ

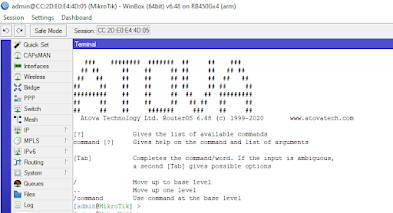

১। প্রথমে সরাসরি connected অবস্থায় MikroTik এ Login করতে হবে।

২। Ether2 তে থাকা অফিসের Internet WAN connection টিকে ether1 এ নিয়ে আসতে যা যা Logical Configuration করতে হয় তা

করতে হবে। একই সাথে ether5 কে এ নিয়ে আসতে

যা করার তা করতে হবে।

৩। এরপর Mikrotik এর Power Adapter টি খুলে ফেলতে হবে। আর এরপর থেকে Power Adapter টি ব্যবহার করার

দরকার নেই।

৪। 56 volt এর PoE Injector টির Data port থেকে ONU তে এবং Data+Power port থেকে MikroTik Routerএর ether1 port এ দুটো ৮ পিনের UTP Cable connect করতে হবে।

৫। এরপর Wi-Fi Access Point টি MikroTik এর ether5 থেকে সরাসরি connect করতে হবে।

ব্যাস, এতেই

কাজ হয়ে যাবে।

|

| সোহাগের বান্ধুর পরামর্শে "ক" অফিসের Network Topology |

সোহাগের মনে এই পরামর্শে শঙ্কা কাটে নাই, কেননা সে আগেও MikroTik এর PoE-out port ether5 দিয়ে চেষ্টা করেছে, এবং সেই চেষ্টায় Wi-Fi Access Point টি Power পায় নাই।কিন্তু বন্ধুর পরামর্শ সে চেষ্টা করে দেখবে।

অবশেষে, সোহাগ পরামর্শ অনুযায়ী সব করলো। করার পর সে অবাক এই চেষ্টায় Wi-Fi Access Point টি Power পেলো এবং সব ঠিক মতো কাজ করছে। সোহাগ সাথে সাথে তার বন্ধু কে ফোন দিল জানাতে এবং জানতে আসলে কি কারনে এই চেষ্টায় কাজ করছে। সোহাগ এর বন্ধু তাকে জানালো এখন সে তার অফিসের কাজে একটু Busy, অফিস ছুটির পর বিকালের চা এর আড্ডায় সব জানাবে। এইদিকে আজ সোহাগের তর সহ্য হয় না, যদিও এতদিন সে রাত ৮ টায় অফিস থেকে বের হয়েছে এবং আজ ৬ টা বাজে সবার সাথে বের হবে। কিন্তু আজ এই ৬ টাকে সুদীর্ঘ প্রতীক্ষা মনে হচ্ছে।

যাইহোক, সেই চায়ের আড্ডার সময় অবশেষে এলো। সোহাগের বন্ধু তাকে বলল কেন এইবারের চেষ্টায় এটি কাজ করলো। সোহাগের বন্ধুর

মতে “ক” অফিসের সমস্যা টা ছিল এটাতেই। Wi-Fi

Access Point টির Power এর জন্য দরকার

"ক" অফিসের MikroTik মডেল টি হল MikroTik hEXs

PoE-out এর এইবারের

সফলতা লুকিয়ে আছে Powering System এর ভিতরে।

MikroTik hEXs কে দুই ভাবে Power দেয়া যায় DC jack আর PoE-in। দুই ভাবেই সর্বনিম্ন 12 volt সর্বোচ্চ 57 volt এ এটি operetional থাকবে। বলে রাখা ভালো, এই মডেল টির সাথে যে DC Power Adaptar টি আসে তা হয় 24 volt এর।

এখন আসা যাক PoE-out এর ব্যাপারে।

এর Power 500 mA বা 0.5 Ampere। PoE-out টি হচ্ছে Passive PoE যা 57 volt পর্যন্ত দিতে

পারে। যেহেতু এটি Passive PoE, তো তাই এর মাঝে

যে voltage আছে PoE-out দিয়ে সেই voltage ই

যাবে।

সোহাগের বন্ধুর মতে “ক” অফিসের সমস্যা টা ছিল এটাতেই। Wi-Fi Access Point টির Power এর জন্য দরকার 56 volt, অথচ 24 volt এর DC Power Adaptar থেকে MikroTik এ ছিল 24 volt। তো স্বাভাবিক ভাবেই 24 volt PoE-out দিয়ে যাচ্ছিল। যা Wi-Fi Access Point টির জন্য যথেষ্ট ছিল না। তাই সোহাগের বন্ধু সোহাগকে 56 volt এর PoE Injector টি দিয়ে PoE-in এর মাধ্যমে MikroTikটা তে Power দেয়ার পরামর্শ দিয়ে ছিল।

ঘটনা একই হত, যদি DC Power Adaptar টি 24 volt এর বদলে 56 volt হতো। কিন্তু “ক” অফিস তো আর নতুন করে টাকা খরচ করতে রাজি নয়।

সোহাগের বন্ধুর মতে, শতকরা ৯০ ভাগ ক্ষেত্রে মানুষ এটা না জানার কারনে MikroTik Router এর PoE-out feature টি ব্যবহার করতে পারে না। তাছাড়াও Ampere এর বেশ-কমের কারনে ব্যবহার সম্ভবপর হয় না।

ভাগ্যদেবী এই ক্ষেত্রে সহায় এইবার এমনটি হয় নাই।